Расскажу о самой популярной связке, которую используют в теневом сегменте для обеспечения собственной безопасности и анонимности в сети.

В этой статье я расскажу о нескольких цепочках построения анонимности в сети, информация в большей степени ориентирована на новичков

Многие считают, что голый TOR-браузер да еще и на Windows 10/11 гарантирует полную анонимность и безопасность, но на самом деле это не больше, чем миф.

Для обеспечения более высокого уровня анонимности следует поставить open-source (открытый исходный код) хост систему, при этом не устанавливая на неё приложения с закрытым исходным кодом, также работа должна вестись исключительно с виртуальной машины, весь трафик которой прогоняется через сеть TOR. Отличным примером послужит Whonix, где в качестве проводника в интернет выступает шлюз Gateway, о всех преимуществах и установке подобного рабочего пространства я рассказывать не буду, об этом уже написано в статьях на форуме. Скажу лишь то, что благодаря Whonix мы можем реализовать самые разные цепочки анонимности, о них, а также об их преимуществах и недостатках, я и хочу рассказать.

TOR

Небольшой экскурс в работу самой сети, перед самим выходом в интернет мы подключаемся к трём случайным нодам (серверам), где на первую ноду прилетает трафик, который покрыт тремя слоями шифрования, каждая нода может снять только верхний слой, следовательно, первая нода снимает первый слой, второй - вторая и третий - третья, выходит такой момент, что трафик на 3-й финальной ноде не зашифрован. То есть, человек, который держит эту ноду может видеть наш трафик, наши сообщения и так далее, но он не знает, кто отправитель. Поэтому пользуясь TORом не следует передавать никаких "чувствительных" данных, но также следует ремарка, если мы благодаря TORу зашли в обычный интернет, а не в onion-сеть, то большинство сайтов работают на протоколе HTTPS, следовательно, наш трафик шифруется даже на выходе из 3-й ноды, и потенциальный злоумышленник его не посмотрит, но если сайт работает на протоколе HTTP... думаю объяснять не нужно =) Не стоит пренебрегать этим фактом, так как exit (третьи) ноды очень часто держат не самые доброжелательные люди, в частности и те, кто носит погоны. Даже если мы заходим на сайты, которые работают по протоколу HTTPS, это не всегда может быть самым надёжным решением, а если трафик шифруется средствами VPN, то этот вариант выглядит куда более надёжным.

Также наш провайдер видит, что мы используем TOR, казалось бы, видит он и видит, но с недавних пор TOR в РФ вообще заблокирован, наверняка это от большой любви к нему) Также входная (первая) нода знает наш реальный IP. Последнее, что можно добавить, все сайты на которые мы заходим (очевидно, не в onion пространстве) видят, что используется TOR, и практически никто такой подход не приветствует, из-за чего следует огромное количество ограничений, вводов капчи и прочего геморроя.

Стоит отметить, что в onion пространстве никак не избежать той или иной утечки трафика на exit ноде, но узнать отправителя у неё не получиться, поэтому при работе в "дарке" никогда не следует передавать "чувствительные" данные.

Подведем итоги:

- Трафик не зашифрован на выходе (при работе в onion сети это не предотвратить), следовательно, злоумышленник может перехватить ту или иную информацию, если пользователь использует незащищенный протокол - Провайдер видит, что мы используем сеть TOR, а также продолжительность нашего использования этой сети - Входная нода знает наш реальный IP - Посещаемые ресурсы видят грязный IP сети TOR

VPN -> TOR

Благодаря VPNу, который стоит перед TORом наш провайдер не увидит, что мы пользуемся сетью TOR, а если мы живём в России, то таким нехитрым образом мы обходим блокировку этой сети. Однако, теперь провайдер будет видеть, что мы пользуемся VPNом, так как мы постоянно подключены к одному и тому же IP-адресу, но при этом на данный момент факт использования VPN не вызывает большого подозрения, скорее вообще никакого. Но все проблемы на выходе пока остаются.

VPN -> TOR -> VPN

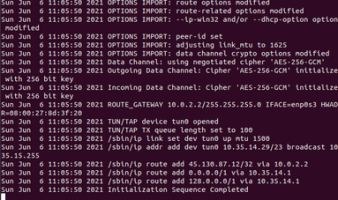

Как вишенка на торте, связка VPN - TOR - VPN, она объединяет все преимущества двух предыдущих связок.

Подведём итоги:

- Трафик зашифрован на выходе - Провайдер НЕ видит, что мы используем сеть TOR - Входная нода НЕ знает наш реальный IP

- Посещаемые ресурсы видят белый IP

Выше я подробно расписал преимущества и недостатки нескольких цепочек реализации анонимности. Уточню, что под словом VPN я не имею в виду какую-то бесплатную хрень, самым лучшим вариантом всегда было и будет поднять свой VPN сервис

В этой статье я расскажу о нескольких цепочках построения анонимности в сети, информация в большей степени ориентирована на новичков

Многие считают, что голый TOR-браузер да еще и на Windows 10/11 гарантирует полную анонимность и безопасность, но на самом деле это не больше, чем миф.

Для обеспечения более высокого уровня анонимности следует поставить open-source (открытый исходный код) хост систему, при этом не устанавливая на неё приложения с закрытым исходным кодом, также работа должна вестись исключительно с виртуальной машины, весь трафик которой прогоняется через сеть TOR. Отличным примером послужит Whonix, где в качестве проводника в интернет выступает шлюз Gateway, о всех преимуществах и установке подобного рабочего пространства я рассказывать не буду, об этом уже написано в статьях на форуме. Скажу лишь то, что благодаря Whonix мы можем реализовать самые разные цепочки анонимности, о них, а также об их преимуществах и недостатках, я и хочу рассказать.

TOR

Небольшой экскурс в работу самой сети, перед самим выходом в интернет мы подключаемся к трём случайным нодам (серверам), где на первую ноду прилетает трафик, который покрыт тремя слоями шифрования, каждая нода может снять только верхний слой, следовательно, первая нода снимает первый слой, второй - вторая и третий - третья, выходит такой момент, что трафик на 3-й финальной ноде не зашифрован. То есть, человек, который держит эту ноду может видеть наш трафик, наши сообщения и так далее, но он не знает, кто отправитель. Поэтому пользуясь TORом не следует передавать никаких "чувствительных" данных, но также следует ремарка, если мы благодаря TORу зашли в обычный интернет, а не в onion-сеть, то большинство сайтов работают на протоколе HTTPS, следовательно, наш трафик шифруется даже на выходе из 3-й ноды, и потенциальный злоумышленник его не посмотрит, но если сайт работает на протоколе HTTP... думаю объяснять не нужно =) Не стоит пренебрегать этим фактом, так как exit (третьи) ноды очень часто держат не самые доброжелательные люди, в частности и те, кто носит погоны. Даже если мы заходим на сайты, которые работают по протоколу HTTPS, это не всегда может быть самым надёжным решением, а если трафик шифруется средствами VPN, то этот вариант выглядит куда более надёжным.

Также наш провайдер видит, что мы используем TOR, казалось бы, видит он и видит, но с недавних пор TOR в РФ вообще заблокирован, наверняка это от большой любви к нему) Также входная (первая) нода знает наш реальный IP. Последнее, что можно добавить, все сайты на которые мы заходим (очевидно, не в onion пространстве) видят, что используется TOR, и практически никто такой подход не приветствует, из-за чего следует огромное количество ограничений, вводов капчи и прочего геморроя.

Стоит отметить, что в onion пространстве никак не избежать той или иной утечки трафика на exit ноде, но узнать отправителя у неё не получиться, поэтому при работе в "дарке" никогда не следует передавать "чувствительные" данные.

Подведем итоги:

- Трафик не зашифрован на выходе (при работе в onion сети это не предотвратить), следовательно, злоумышленник может перехватить ту или иную информацию, если пользователь использует незащищенный протокол - Провайдер видит, что мы используем сеть TOR, а также продолжительность нашего использования этой сети - Входная нода знает наш реальный IP - Посещаемые ресурсы видят грязный IP сети TOR

VPN -> TOR

Благодаря VPNу, который стоит перед TORом наш провайдер не увидит, что мы пользуемся сетью TOR, а если мы живём в России, то таким нехитрым образом мы обходим блокировку этой сети. Однако, теперь провайдер будет видеть, что мы пользуемся VPNом, так как мы постоянно подключены к одному и тому же IP-адресу, но при этом на данный момент факт использования VPN не вызывает большого подозрения, скорее вообще никакого. Но все проблемы на выходе пока остаются.

VPN -> TOR -> VPN

Как вишенка на торте, связка VPN - TOR - VPN, она объединяет все преимущества двух предыдущих связок.

Подведём итоги:

- Трафик зашифрован на выходе - Провайдер НЕ видит, что мы используем сеть TOR - Входная нода НЕ знает наш реальный IP

- Посещаемые ресурсы видят белый IP

Выше я подробно расписал преимущества и недостатки нескольких цепочек реализации анонимности. Уточню, что под словом VPN я не имею в виду какую-то бесплатную хрень, самым лучшим вариантом всегда было и будет поднять свой VPN сервис